Search

MEGA ha annunciato la sua app per gestire le password

MEGA ha annunciato la sua app per gestire le password

È stata annunciata da poco un nuovo prodotto di MEGA per gestire le password. Si chiama MEGA Pass e costa 0.99€ al mese.

Non è il primo prodotto nuovo che presenta MEGA, da qualche mese infatti è presente anche MEGA VPN.

Sono generalmente contento che arrivino nuovi servizi, soprattutto con crittografia zero-knowledge come viene venduta MEGA Pass, ma se il drive di MEGA ha un suo perché grazie anche alle applicazioni open source, non capisco il senso di utilizzare la loro VPN e questo nuovo password manager dato che sembra essere tutto a codice chiuso.

Insomma tutto molto bello ma senza audit indipendenti e senza applicazioni open source per me MEGA Pass è un "no grazie".

Caso Dossieraggi, come è difficile coniugare operatività e controllo

Caso Dossieraggi, come è difficile coniugare operatività e controllo ==========

@informatica I recenti fatti di cronaca riaccendono il dibattito: come difendere i cittadini spiati dai dipendenti infedeli in aule di giustizia, banche, uffici tributari e ospedali. La soluzione è complicata da mettere in pratica. Anche perché, ci si chiede: chi controlla il controllore? L'articolo Caso

Trasformazione digitale: l’importanza di una corretta gestione della cyber security

Trasformazione digitale: l’importanza di una corretta gestione della cyber security ==========

@informatica La trasformazione digitale in cui viviamo offre alle imprese l'opportunità di innovare, aumentare l'efficienza operativa e accedere a nuovi mercati. Tuttavia, questo processo comporta anche una serie di rischi legati alla

Visibilità remota e immediata delle minacce: ecco come con l’XDR di Trend Vision One

Visibilità remota e immediata delle minacce: ecco come con l’XDR di Trend Vision One ==========

@informatica Grazie a un sistema XDR come Trend Vision One è possibile avere un’ottima protezione dalle cyber minacce attraverso un rilevamento tempestivo e una risposta più rapida, consentendo di ricomporre automaticamente frammenti di

Guerre di Rete - Se le banche dati strategiche sono un business

Guerre di Rete - Se le banche dati strategiche sono un business ==========

@informatica I procedimenti faranno il loro corso, ma la messa in sicurezza dello SDI e di altre banche dati va fatta adesso.

\#GuerreDiRete è la newsletter curata da @carolafrediani guerredirete.substack.com/p/gu…

Il vero PROBLEMA nella CYBERSICUREZZA

Sempre più spesso, l'informazione generalista ci mostra quanto la cybersicurezza sia ormai un tema all'ordine del giorno. Lo dicevo già in tempi non sospetti su questo canale, ma ora sta diventando evidente per tutti: la cybersicurezza è importante, ma non solo!

Solo negli ultimi due mesi ci sono stati scandali per intrusioni nei dati sensibili dei cittadini per colpa di dipendenti troppo curiosi. Da una parte, abbiamo Equalize, una società di business intelligence coinvolta in pratiche decisamente poco legali, con accessi abusivi a sistemi di pubblica utilità a vari livelli, comprese aree riservate solo alle forze dell'ordine. Dall’altra parte, c’è Intesa San Paolo, dove un dipendente si è improvvisato investigatore, frugando nei dati bancari di più di 3.500 clienti.

Ora forse è arrivato il momento di mostrare anche con i media generalisti il tema della cybersicurezza. Infatti, il ministro Nordio ha deciso di agire, stanziando 715 milioni di euro per rafforzare la cybersicurezza della pubblica amministrazione. L’idea sembra essere quella di potenziare le difese con qualche progettino e qualche lezione di consapevolezza sulle minacce cyber, per farci sentire tutti più sicuri.

Bello, no? Sì, bello, ma in realtà qui, come sempre, ci concentriamo sulla tecnologia. Perché sia Equalize sia Intesa San Paolo dimostrano un problema comune: l'elemento umano. Anche il sistema più sicuro può essere compromesso dall’elemento umano: basta una persona con accessi privilegiati o poca etica per mettere a rischio l’intera sicurezza. È l’uso consapevole e responsabile, più della tecnologia perfetta, a garantire la protezione, perché una cattiva condotta umana compromette inevitabilmente la sicurezza di qualsiasi sistema. Tutti i sistemi informativi di infrastrutture critiche hanno meccanismi di tracciamento per monitorare chi accede o gestisce i dati, di solito al fine diagnostico. Ma, senza sistemi di allerta attivi, i problemi si manifestano solo una volta compiuto il danno. Il rischio principale non è un hacker sconosciuto, ma il dipendente con accessi privilegiati e scarsa etica, che può sfruttare il sistema in modo scorretto.

È difficile capire che molti problemi di sicurezza sono legati al fattore umano, non alla tecnologia. Tant’è che continuiamo a rifugiarci nelle soluzioni facili. E la soluzione facile, nel 2024, si chiama "tecnologia"! Si pensa che un algoritmo o un’app possano risolvere ogni errore umano e problema sociale. Ma è un approccio irrealistico e semplicistico, come credere che basti lo SPID per impedire l’accesso dei minorenni ai siti porno o un sistema per bloccare i siti pirata, o anche un software per eliminare l’evasione fiscale. Avere una soluzione nata per semplificare questioni complesse di base non può aderire al contesto sociale, non riesce ad arginare le disuguaglianze… le implicazioni etiche non sono piccole! Viviamo in un mondo super digitalizzato, dove tutto sembra più facile grazie alla tecnologia; ma in realtà i problemi sociali sono molto più intricati di un semplice codice, e capisco sia facile lasciarsi sedurre dalla tecnologia come strumento, ma si finisce per eludere le responsabilità umane. È solo un senso di tranquillità, ma mette in secondo piano il ruolo fondamentale delle persone.

Ma non dobbiamo diventare solo osservatori passivi delle decisioni prese dagli algoritmi, se no finiamo per percepire la tecnologia come un oracolo infallibile. Immagina di avere un'app che decide tutto per te, dalle canzoni che ascolti ai film che guardi. È facile lasciarsi andare e pensare che quello che dice l'algoritmo sia sempre giusto. E questo mondo incoraggia tutto questo; perché ci stiamo abituando a lasciare che siano gli algoritmi a decidere per noi. Questo significa che non ci prendiamo più la responsabilità delle nostre scelte: per mancanza di voglia? Boh ma la scusa diventa "Ah, è colpa dell'algoritmo se ho scelto quel film brutto!" Avete saputo di quei parlamentari italiani le cui e-mail istituzionali sono finite nel dark web? Hanno usato gli indirizzi ufficiali per scopi personali, esponendo le informazioni agli hacker. Un altro esempio è il leak subito da Game Freak, la casa madre di Pokémon, che ha rivelato dettagli su giochi non annunciati e dati sensibili a causa di password deboli nei loro sistemi. Questo dimostra una mancanza di attenzione alla sicurezza informatica in un'azienda che, in teoria, dovrebbe possedere competenze solide in materia di cybersicurezza.

Capisco che ormai ogni soluzione tecnologica sembri automaticamente la migliore, proprio perché tecnologica, ma il punto chiave è che le macchine non possono sostituire il nostro modo di pensare critico e consapevole. Dobbiamo essere attenti e riconoscere i limiti della tecnologia. Se non lo facciamo, rischiamo di usare un’infrastruttura in modo improprio perché ci sembra in realtà sensata.

Soluzionismo – Concetti Contrastivi

Huge Pokémon leak as developer Game Freak says servers were hacked | Polygon

Gli impatti della tecnologia sulla società e come affrontarli - Previdir

Il dipendente di Intesa Sanpaolo accusato di spiare i conti correnti di molti politici - Il Post

I dati dei parlamentari italiani in vendita sul dark web | Wired Italia

C'è una grossa inchiesta su una serie di furti dalle più importanti banche dati italiane - Il Post

Nordio, su cybersicurezza Pa già disposti 715 milioni euro - Notizie - Ansa.it

Viminale, Acn e non solo: chi controlla i controllori delle banche dati?

Viminale, Acn e non solo: chi controlla i controllori delle banche dati? ==========

@informatica Dati rubati dalle banche dati: altro che hacker dalle capacità sbalorditive e tecnologie sofisticate, sarebbero piuttosto di dipendenti infedeli della Pa ad aver passato info e dati a spioni privati. E chi dovrebbe controllare la legittimità degli accessi non ha

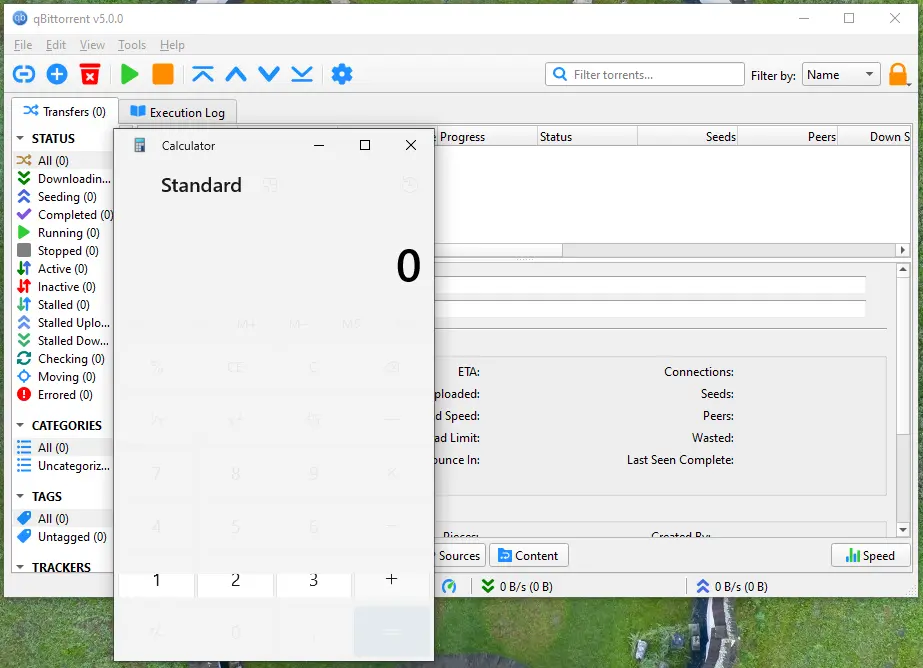

Se usate qBittorrent è meglio che lo aggiorniate

Se usate qBittorrent è meglio che lo aggiorniate

Il client qBittorrent ha risolto una vulnerabilità che esisteva da 14 anni. La vulnerabilità era causata dalla mancata validazione dei certificati SSL/TLS nel componente DownloadManager dell'applicazione. Ciò ha permesso agli attaccanti di eseguire attacchi di tipo "man-in-the-middle" (MitM) e di modificare il traffico di rete.

La vulnerabilità è stata scoperta da un ricercatore di sicurezza di Sharp Security, che ha evidenziato quattro rischi principali derivanti da questo problema. Tra questi, la possibilità di eseguire codice malevolo tramite l'installazione di Python, la sostituzione di link di aggiornamento con payload malevoli, l'iniezione di URL malevoli nei feed RSS e l'exploit di bug di overflow di memoria tramite file scaricati da server spoofati.

La versione 5.0.1 di qBittorrent ha risolto questi rischi, quindi si consiglia di aggiornare il software il prima possibile.

Che cosa succede davvero alle banche dati. Parla Nonnis (presidenza del Consiglio)

Che cosa succede davvero alle banche dati. Parla Nonnis (presidenza del Consiglio) ==========

@informatica Conversazione di Policy Maker con William Nonnis, esperto blockchain, attualmente analista tecnico per la digitalizzazione e innovazione alla Presidenza del Consiglio dei Ministri

L'articolo proviene dalla sezione #Cybersecurity di #StartMag

Perché il governo Meloni strapazza Gabrielli su cyber e spionaggi

Perché il governo Meloni strapazza Gabrielli su cyber e spionaggi ==========

@informatica Botta e risposta indiretto tra il ministro per i Rapporti con il Parlamento, Luca Ciriani, e Franco Gabrielli, ex capo della Polizia ed ex direttore dell'Aisi, nonché inventore dell’Agenzia per la cybersicurezza. Che cosa è successo

L'articolo proviene dalla sezione

L’Agenzia per la Cybersicurezza Nazionale rigetta ogni insinuazione circa presunte forme di compromissione dei propri servizi digitali

Su LinkedIn è apparso un comunicato che intende rigettare non meglio determinate accuse, ma in cui spicca la parte in cui l'ufficio stampa parla di "rete di spionaggio" e non di rete di dossieraggio... 🤨🤔

> “Le indiscrezioni giornalistiche che sono state affacciate in queste ore anche dalle testate online circa il fatto che i servizi digitali in uso all’agenzia possano essere stati compromessi dalla RETE DI SPIONAGGIO MILANESE, oggetto delle note indagini da parte della Procura distrettuale competente, sono completamente destituite di fondamento"

Intelligenza artificiale, pilastro della sicurezza nazionale degli Stati Uniti: quali obiettivi

Intelligenza artificiale, pilastro della sicurezza nazionale degli Stati Uniti: quali obiettivi ==========

@informatica L’amministrazione Biden-Harris ha annunciato di aver rilasciato il Memorandum per la Sicurezza Nazionale (National Security Memorandum) sull’intelligenza artificiale, il primo del suo genere.

Machine unlearning: metodi per rimuovere i dati errati dai modelli AI

Machine unlearning: metodi per rimuovere i dati errati dai modelli AI ==========

@informatica Le ricerche sul machine unlearning promettono di risolvere i problemi in termini di violazione della privacy, di bias (pregiudizi) e dell'uso non autorizzato dei dati utilizzati per il training dei modelli di intelligenza artificiale. Ecco di cosa si tratta e le

Come diventare Security consultant: guida a una delle professioni del futuro

Come diventare Security consultant: guida a una delle professioni del futuro ==========

@informatica Prevenire e rilevare le minacce, gestire gli attacchi e partecipare a progetti rilevanti per la cyber security. La professione del Security consultant è orizzontale e – anche in Italia – ha un futuro roseo L'articolo Come diventare Security consultant: guida a una delle professioni del futuro

La cyber security oltre il perimetro aziendale: il ruolo di partner e fornitori

La cyber security oltre il perimetro aziendale: il ruolo di partner e fornitori ==========

@informatica Educare i propri dipendenti a riconoscere attacchi e minacce informatiche è una parte cruciale per minimizzare il pericolo di diventare obiettivo di attori esterni malevoli, ma tale consapevolezza e pratica dovrebbe essere estesa anche

Data scraping, dalle Autorità privacy le linee guida “globali” per la protezione dei dati

Data scraping, dalle Autorità privacy le linee guida “globali” per la protezione dei dati ==========

@informatica Le Autorità Garanti per la protezione dei dati di 16 Paesi hanno reso nota una nuova dichiarazione congiunta conclusiva sul data scraping e la tutela della privacy. Si tratta di un documento più esteso rispetto alla precedente

Windows Downdate, la vulnerabilità che “cancella” gli aggiornamenti di sistema

Windows Downdate, la vulnerabilità che “cancella” gli aggiornamenti di sistema ==========

@informatica È stata scoperta una vulnerabilità critica nel framework di Windows Update, denominata “Windows Downdate”, che può consentire agli attaccanti di riportare i sistemi a versioni precedenti del software, reintroducendo così vulnerabilità

Veterinaria e mondo animale, tra privacy e riservatezza: adempimenti e regole operative

Veterinaria e mondo animale, tra privacy e riservatezza: adempimenti e regole operative ==========

@informatica Il GDPR e il Codice Privacy, trattando di dati personali, non si applicano agli animali. Nella pratica, però, considerando le molteplici relazioni tra mondo animale e persone, emerge una “dimensione” privacy che

Telegram sfruttato per distribuire trojan: ecco come ci spiano e come proteggersi

Telegram sfruttato per distribuire trojan: ecco come ci spiano e come proteggersi ==========

@informatica Individui e imprese dei settori fintech e trading sono nel mirino di una campagna globale dannosa dove gli attaccanti hanno usato Telegram per la distribuzione di spyware Trojan. Ecco come correre ai ripari e difendersi dal furto di dati sensibili

Eurojust chiude la maggiore piattaforma di furto dati: contro i malware vince la cooperazione

Eurojust chiude la maggiore piattaforma di furto dati: contro i malware vince la cooperazione ==========

@informatica Milioni di persone erano finite nel mirino di infostealer che avevano loro sottratto dati personali. L'operazione di Eurojust dimostra quanto sia potente la cooperazione internazionale contro il cyber crimine. Ecco cosa sappiamo e i consigli per

@skariko @informatica Grazie beo

@[email protected] @[email protected]

il cerchio e la botte, un colpo qua, uno là... oppure manca qualche bit di informazione...

finché non si ha il controllo su "chi fa che cosa" tutto rimane aria fritta...

@Imprinted oggi? ACN. Ma il problema non è di oggi.

Il problema è che nessuno vuole controllare i controllori e comunque sarebbe troppo facile dare la colpa ad ACN: quella cagata di ACN esiste da tre anni e già non funzionava quando c'era uno come Baldoni, che di cybersec era un esperto, ma che poi gli hanno strappato di mano (e forse grazie a queste inchieste scopriremo anche perché) per affidarla al commissario Basettoni che per fare CTRL+ALT+DEL ha bisogno di tre mani e un carabiniere che gliele muova...

Il fatto è che sono almeno 15 anni che negli "ambienti giusti" si conosce perfettamente come funziona l'accesso ai sistemi. Nessuno ne parla, perché ha sempre fatto comodo a tutti sapere che c'erano canali di accesso semplificato; e le FdO & affini sapevano che in questo modo avrebbero avuto distrubuire un po' di potere tra i propri uomini.

Quindi, il fatto che finalmente questo scandalo sia emerso sulla stampa è una cosa decisamente buona

@cybersecurity

È l'annoso problema di chi controlla i controllori.

In questo caso chi doveva controllare?

@informatica

@informapirata @informatica Tavaroli chi? Quello arrestato nell'ambito dell'indagine Telecom Sismi, e coinvolto nel "suicidio" di Adamo Bove (https://www.adusbef.it/articoli-e-studi/telecom-in-memoria-di-bove-morto-suicida-come-pinelli-!) ? Siamo a posto!

@talksina @informapirata @filippodb 😋😋😋😋😋 e che fa non difendi una fiaba patrimonio culturale e simbolo dell'Italica ed italicissima identità dell'Italia solo e soltanto italiana????

@informapirata @informatica siamo un colabrodo...

@skariko @informatica @protonprivacy

eehh 😅

@informapirata @informatica

Ma meloni dice che non è ricattabile...

@paolinus sì è anche self-hosted perché è software libero ma lo sviluppatore offre gratuitamente (va in pari con le donazioni) l'istanza commafeed.com e in un anno di utilizzo c'è stato solo un piccolo disservizio per ora, o almeno io mi sono accorto solamente di quello. :) Forse l'unico difetto è che i feed non arrivano proprio immediatamente come in una eventuale versione a pagamento (o un server proprio) ma comunque nonostante questo nella mia timeline c'è sempre qualcosa da leggere 😁

Lo dico giusto per incuriosire un po', poi ovviamente ognuno c'ha le sue preferenze e necessità!

@paolinus grazie per il feedback! Se ti interessa io (che usavo il buon Newsblur) uso da un annetto commafeed.com e mi ci sto trovando abbastanza bene. Ero passato anche per Feedbin per un anno ma Inoreader non l'ho mai provato "veramente".

@informapirata @informatica

"e invece era una chiavica"

Ta-dum-tsss 🥁

@informapirata @informatica

Ma una roba: il sito è effettivamente utilizzato?

Tenendo in conto che, a regola, il sito non centra nulla col numero di telefono, superati gli avvertimenti del browser riguardo la cifratura si vede questo: sito in allestimento.

E in effetti io manco sapevo esistesse...

È in allestimento da prima che scadesse il certificato, o è sempre stato così, a questo punto viene da chiedermi?

@paolabonacini @informapirata @informatica tutti e tre lo sono. Musket, Trumpo e Salveenee.

@informapirata @informatica Se pol esser più mona de cussì n'altra volta.

@informapirata @informatica che barzellette.... 🤦

@talksina @informapirata @informatica ed è un folle megalomane. Una combinazione terrificante

@paolabonacini @informapirata @informatica Matematica, come 2+2, "la terra è tonda", "il fuoco brucia" e U=U Impossibile sbagliare! Salveenee porta sfortuna! Chissà che la porti anche a Trumpo. Anche se comunque per quanto Elon Musket vada giù con le azioni di X, sta diventando il primo uomo triliardario. Insomma una ricchezza astronomica che neanche ci sogniamo.

@informapirata @talksina @informatica no no. È scienza ormai.